网络安全领域近日曝出一则新威胁,黑客组织正在采用一种前所未有的钓鱼攻击手段,利用浏览器内置的Blob URI功能实施高度隐蔽的攻击。这一手法不仅成功绕过了传统的加密凭证保护机制,还因其罕见性,使得大部分AI安全防护程序难以察觉。

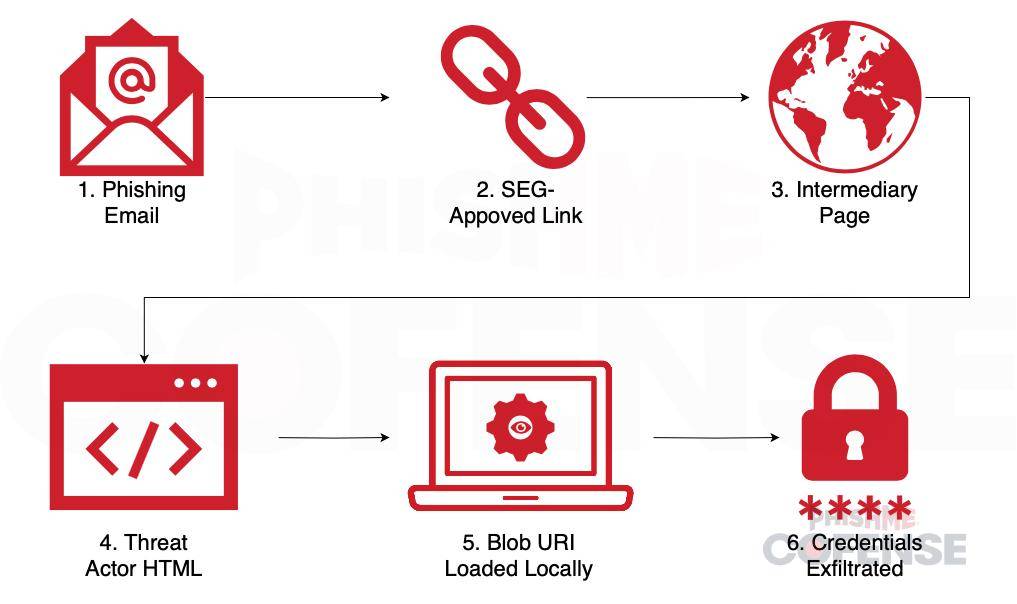

据网络安全公司Cofense的最新研究报告,黑客首先通过钓鱼邮件诱导用户点击看似来自可信域名的链接,如微软的OneDrive。这些邮件能够顺利通过安全网关的检测,从而增加了攻击的成功率。一旦用户点击链接,他们会被重定向到一个中间网站,该网站看似无害,实则加载了攻击者控制的HTML文件。

关键在于,这些HTML文件并不包含任何恶意代码特征,因此能够躲避传统安全系统的检测。然而,当这些文件在受害者的浏览器中解码后,会生成一个Blob URI。Blob URI,即二进制大对象统一资源标识符,是浏览器用来生成临时本地内容的协议,包括图片、音频和PDF等二进制数据。通过Blob URI,攻击者能够在受害者的浏览器内存中直接生成一个与微软登录界面完全一致的钓鱼页面,无需托管在公网服务器上。

一旦用户在这个伪装的登录页面上输入账号密码,这些信息就会通过加密通道被传输到攻击者的服务器上,整个过程没有任何异常跳转提示,用户往往难以察觉。由于钓鱼页面完全在受害者浏览器内存中生成,并在会话结束后自动销毁,因此无法留存追溯证据,传统的邮件网关和端点防护系统也无法扫描内存中渲染的内容。

Cofense情报团队负责人Jacob Malimban指出:“这种攻击方式极大地增加了检测和分析的难度。由于钓鱼页面通过Blob URI本地生成,常规的在线扫描机制已经完全失效。”面对这一新威胁,企业用户需要采取更加严密的防护措施。建议部署防火墙即服务(FWaaS)实现登录行为的实时监控,采用零信任网络访问(ZTNA)限制敏感系统的访问权限,并强制启用多因素认证(MFA)作为关键系统访问的前置条件。

企业还应定期开展针对Blob URI攻击场景的渗透测试,以评估和提升自身的安全防护能力。面对不断演变的网络威胁,保持警惕和持续更新安全防护策略至关重要。